SAP hat in seinen jüngsten Sicherheitshinweisen auf eine Schwachstelle hingewiesen, die es Angreifern erlaubt, SAP Java-Systeme zu kompromittieren und so die Vertraulichkeit, Integrität und Verfügbarkeit der Systeme zu gefährden.

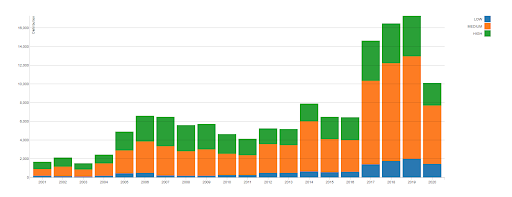

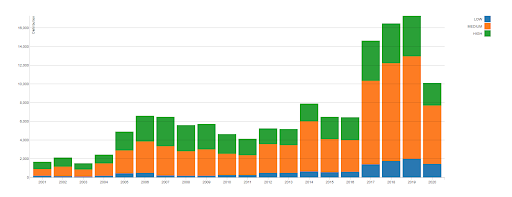

Am Patchday für Juli hat SAP unter anderem ein Patch mit einem CVSS-Score (Common Vulnerability Scoring System) von 10 veröffentlicht. Diese höchstmögliche Schweregradbewertung auf der CVSS-Skala macht deutlich, wie kritisch diese Schwachstelle ist. Das National Institute of Information Technology (NIST) ist eine Non-Profit-Organisation mit Sitz in den USA, die es sich zur Aufgabe gemacht hat, IT-Sicherheitsteams in aller Welt bei der Reaktion auf Zwischenfälle zu unterstützen. Ihr Bericht macht die seit 2017 steigende Zahl der Sicherheitslücken deutlich. Die Anzahl der gemeldeten Vorfälle mit einer kritischen oder zumindest hohen CVSS-Bewertung hat sich im Vergleich zu früher verdoppelt. SAP-Systeme bilden da keine Ausnahme.

Quelle: NIST - CVSS Severity Distribution Over Time

In diesem Beitrag erfahren Sie, wie SAP das Common Vulnerability Scoring System verwendet.

Was macht diese Schwachstelle so besonders?

Diese (von SAP im Hinweis 2934135 vollständig dokumentierte) Sicherheitslücke erlaubt es einem Angreifer, ohne Authentifizierung weitreichenden Zugriff auf betroffene Systeme zu erlangen. Dort können sie Konfigurationsaufgaben zur Durchführung kritischer Aktionen ausführen, so zum Beispiel, um administrative Benutzer anzulegen, wodurch die Sicherheit, Vertraulichkeit und Verfügbarkeit der Systeme gefährdet wird.

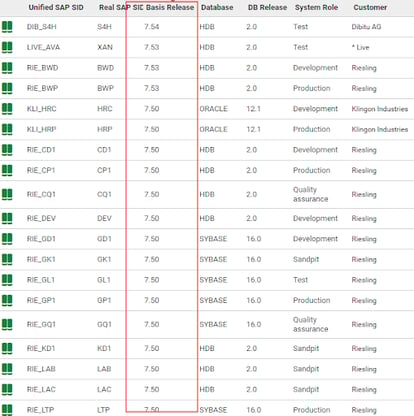

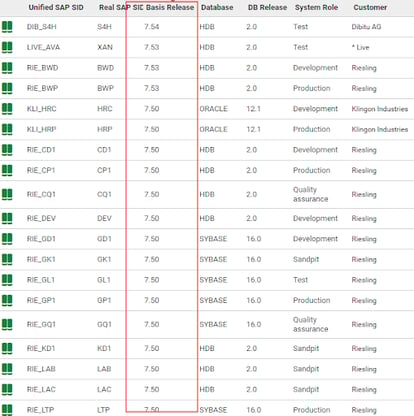

Bitte beachten Sie, dass dies ausschließlich für Java-Systeme in den Versionen 7.3 - 7.5 gilt, die von außen über das Internet zugänglich sind. Unglücklicherweise werden aber gerade Java-Systeme oft für externe Portale für Mitarbeiter, Vertriebspartner und Kunden genutzt, die sich oft außerhalb des abgesicherten internen Netzwerks befinden.

Aber auch Unternehmen ohne solche von extern zugänglichen Systeme sollten ihren Solution Manager unbedingt im Auge behalten. Je nachdem, wie das Netzwerk um den SolMan herum aufgebaut ist, könnte auch hier die Möglichkeit für einen Zugriff von außen bestehen, der eigentlich dem SAP-Support vorbehalten sein sollte. Da es sich beim SolMan um ein Dual-Stack-System handelt, gibt es hier also auch eine Java-Instanz, die für die Schwachstelle anfällig sein könnte.

Wie sollten Sie jetzt vorgehen?

Beginnen Sie unbedingt mit der Lektüre der SAP-Hinweise und bereiten Sie sich auf das Einspielen des Patches vor, wenn nötig natürlich unter Einhaltung der Change-Control-Richtlinien Ihres Unternehmens. Danach gilt es, die Systeme mit den von der Sicherheitslücke betroffenen Versionen zu finden und zu patchen. Insbesondere für große Unternehmen und Anbieter von SAP Managed Services mit ihren hunderten oder sogar tausenden von verwalteten Systemen ist es dabei nahezu eine Sisyphos-Aufgabe, sich bei jeder einzelnen Java-Instanz anzumelden, um wirklich alle betroffenen Systeme zu identifizieren.

Was ist, wenn ich Avantra-Kunde bin?

Mit Avantra lassen sich anfällige Systeme mit nur einem Klick in der Liste der SAP-Systeme bzw. -Instanzen einsehen. Sie müssen die Liste dazu nur nach Versionen sortieren oder über das Suchfeld nach ihnen suchen.

Falls bei Ihnen Avantra mit der ServiceNow CMDB integriert ist, finden Sie die Version auch ganz bequem über ServiceNow.

Lassen Sie uns wissen, ob auch Sie Informationen darüber erhalten möchten, wie Avantra Sie beim SAP-Management optimal unterstützen kann.

PS:

Falls Sie die letzten SAP-Hinweise verpasst haben, sollten Sie unbedingt sicherstellen, dass Ihre Systeme geschützt sind: