4 min read

SAP hat die bisher größte Sicherheitslücke des Jahres öffentlich gemacht. Sind Ihre Systeme sicher?

By: Tyler Constable on 04.09.2019 08:32:00

SAP hat erst vor Kurzem einen Sicherheitshinweis mit dem höchsten Schweregrad des Jahres 2019 ausgegeben. Wie können Sie Ihre SAP-Landschaft wirksam schützen?

SAP hat neue Sicherheitshinweise veröffentlicht. An sich nichts Ungewöhnliches, allerdings gab es eine derartige Häufung von Hinweisen in diesem Jahr noch nicht. Hinzu kommt, dass einer dieser Hinweise einen CVSS (Common Vulnerability Scoring System), die Schweregradbewertung des Product Security Response Teams von SAP, von 9,9 aufweist – der bisher höchste Schweregrad des Jahres 2019. Sie möchten wissen, ob Ihr Unternehmen betroffen ist und was Sie im Fall der Fälle tun können? Dann lassen Sie uns gemeinsam einen Blick auf die einzelnen Sicherheitshinweise werfen.

Die schwerwiegendste Sicherheitslücke: Code-Injection im Arbeitsspeicher

Hinweis 2800779 – Remote Code Execution „RCE“ in SAP NetWeaver UDDI Server – ist die erste und kritischste Sicherheitslücke und mit einer Bewertung von 9,9 auf der CVSS-Skala auch die mit dem höchstem Schweregrad des Jahres. Diese Schwachstelle ermöglicht es Angreifern, Code in den Arbeitsspeicher des Systems zu injizieren. Diese Bedrohung ist als äußerst schwerwiegend einzustufen, da sich die Code-Injection relativ einfach umsetzen lässt und im Anschluss eine Vielzahl von Schäden verursachen kann. Die einzige Möglichkeit, Ihre System dagegen abzusichern, ist das Einspielen des Patches, auf das im entsprechenden Hinweis verwiesen wird. Bitte beachten Sie auch unbedingt, dass diese Sicherheitslücke ausschließlich NetWeaver-Systeme in den Versionen 7.1, 7.2, 7.3, 7.31, 7.4 und 7.5 betrifft.

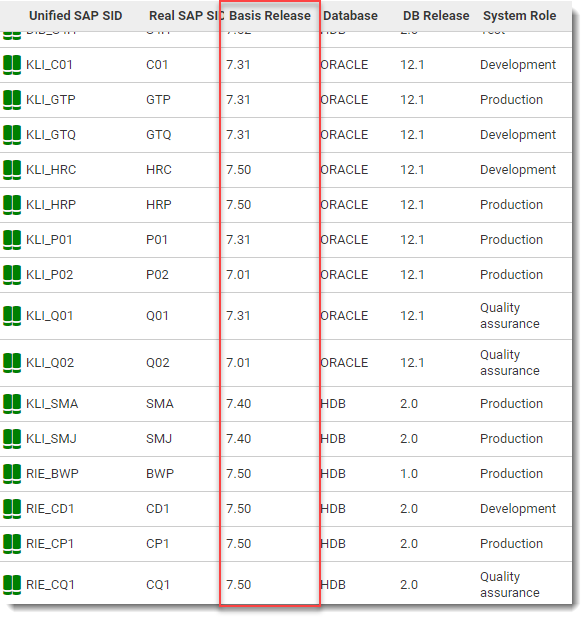

Mit Syslink Xandria können Sie schnell und einfach feststellen, welche Systeme in Ihrer Landschaft anfällig sind: Rufen Sie dazu Ihre SAP-Systemliste auf und werden Sie einen Blick in die Spalte „Basis Release“.

Sicherheitslücke mit hohem Schweregrad: Server-Side Request Forgery

Die nächste Sicherheitslücke erreicht auf der CVSS-Skala eine 9,0 (Hinweis 2813811 – Server-Side Request Forgery „SSRF“ in SAP NetWeaver Application Server for Java). Bei einer solchen Fälschung von serverseitigen Anforderungen können potenzielle Angreifer auf die Management-Konsole von SAP Java-Systemen zugreifen. Hat ein Angreifer erst einmal den Zugriff erlangt, kann er Protokoll- und Ablaufverfolgungsdateien sowie Profilparameter (einschließlich der Systemeinstellungen und auditbasierter Einstellungen) einsehen, auf den Internet Communication Manager (ICM) zugreifen, Java-Prozesse und noch vieles mehr einsehen und steuern – und dabei sogar das gesamte SAP-System selbst starten, stoppen oder neu starten.

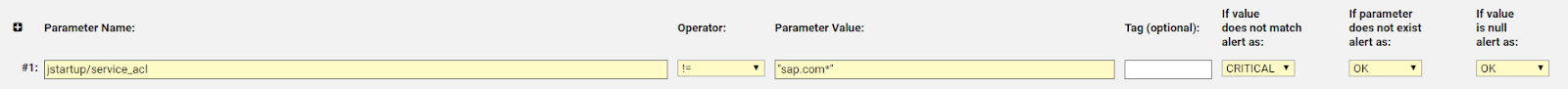

Verhindern lässt sich dies am besten, indem das von SAP bereitgestellte Patch eingespielt wird. Sollte ein sofortiges Patchen aber nicht möglich sein, können Sie Ihr System alternativ über den Profilparameter „jstartup/service_acl“ absichern. Stellen Sie sicher, dass „sap.com*“ hier nicht auftaucht. Mit Syslink Xandria kann dieser Parameter durchgängig überwacht werden. So können Sie sicherstellen, dass er richtig konfiguriert ist, und erhalten bei Änderungen zudem umgehend eine Benachrichtigung.

Darüber hinaus können Sie durch die richtige Einschränkung des Systemzugriffs anhand von Zugriffskontrolllisten (Access Control List / ACL) die Kontrolle über Ihre Systemverbindungen behalten. (Lesen Sie dazu auch unseren Blogbeitrag zur Verwaltung externer Verbindungen.)

Denial-of-Service in der SAP HANA-Datenbank

Der dritte SAP-Sicherheitshinweis (2798243) kommt immer noch auf eine CVSS-Schweregradbewertung von 7,5 und behandelt Denial-of-Service-Angriffe auf die SAP HANA-Datenbank. Diese Sicherheitslücke ermöglicht es einem Angreifer, fehlerhafte Verbindungsanforderungen an ein SAP HANA-System zu übermitteln – ähnlich wie bei einem DoS-Angriff. In der Folge kommt es zu schwerwiegenden Unterbrechungen des HANA-Systems, was wiederum zu Verfügbarkeitsproblemen im System selbst führt. Zwar hat SAP entsprechende Patches zur Problembehebung veröffentlicht, allerdings sind Patches nicht für alle Unternehmen immer eine praktikable und zudem schnell umsetzbare Option.

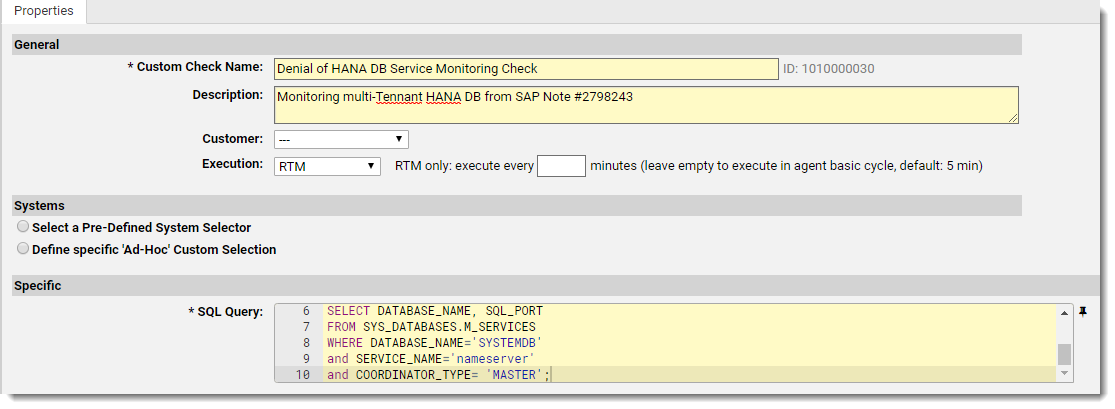

Als eine weitere Möglichkeit können Sie selbst festlegen, welche Verbindungen von externen Systemen aufgerufen werden dürfen. Indem Sie so die Zugriffsmöglichkeiten auf die SQL-Netzwerkports einschränken, reduzieren Sie auch die Zahl der Bedrohungen von außen. Die entsprechenden Einstellungen sollten anschließend durchgehend überwacht werden, um die Gefahr einer Sicherheitsverletzung möglichst gering zu halten. Eine ununterbrochene Überwachung dieser Einstellungen kann insbesondere bei Multi-Container-SAP-HANA-Datenbanken (wie hier beschrieben) durchaus eine Herausforderung sein. Mit dem SQL Query Custom Check von Syslink Xandria kann diese komplexe Abfrage jedoch innerhalb von Minuten in allen HANA-Umgebungen in Ihrem SAP-Ökosystem implementiert werden, Bereitstellung und fortlaufenden Einsatz können so bequem verwaltet werden.

Missing Authorization-Schwachstelle

Den Abschluss bildet der SAP-Hinweis 2798743: „Missing Authorization Check in SAP Kernel“. Dieses Problem betrifft ABAP-basierte Systeme wie SAP NetWeaver, SAP ERP und SAP S/4HANA aufgrund einer fehlenden Autorisierung im SAP-Kernel-Paket. Um die Sicherheitslücke zu schließen, hat SAP ein Patch für das disp+work-Paket des SAP-Kernels veröffentlicht. Stellen Sie für eine vollständige Problemlösung unbedingt sicher, dass Sie das Kernel-Patch wie im Hinweis beschrieben sowohl für zentrale als auch für alle weiteren Instanzen anwenden.

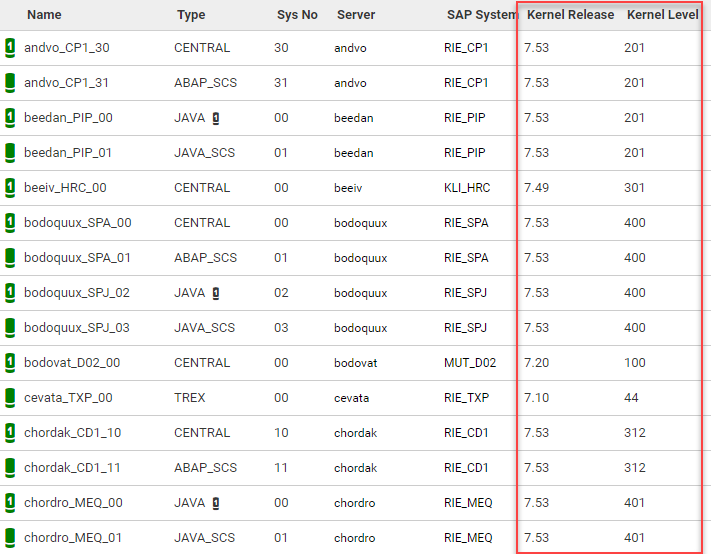

Mit Syslink Xandria können alle anfälligen Systeme in der Liste „System Instances“ problemlos ermitteln, einschließlich aller zentralen Instanzen und aller zugehörigen Anwendungsserver – ein äußerst wichtiger Schritt, um das Patchen von Sicherheitsrisiken in Ihrer gesamten Landschaft abzuschließen. Denn ein Anwendungsserver oder auch ein komplettes System (auch nicht produktive Systeme) sind schnell übersehen, was Angreifern Tür und Tor öffnen würde.

Sie fanden diesen Beitrag hilfreich? Dann könnte Sie auch unser Blogbeitrag zum Thema How to Mitigate 10K Blaze Threats interessieren.

Falls Sie Syslink Xandria selbst noch nicht nutzen und mehr über unsere Lösung erfahren möchten, hinterlassen Sie bitte hier Ihre Kontaktdaten. Wir werden uns umgehend mit Ihnen in Verbindung setzen.

Related Posts

Kritische SAP-Sicherheitslücke erlaubt Angreifern gravierende Eingriffe

SAP hat in seinen jüngsten Sicherheitshinweisen auf eine Schwachstelle hingewiesen, die es...

Wie Sie SAP-Sicherheitslücken verhindern können

SAP stellt einige der weltweit beliebtesten Produkte für die Verwaltung von Informationen her, mit...

Avantra und SAP-Sicherheit: FAQ

Wir wissen, wie wichtig Ihnen die Sicherheit der SAP-Systeme in Ihrem Unternehmen ist. Angesichts...